¿Cuáles son las Dos Funciones de Hash Comunes?

Las funciones de hash son un pilar fundamental en el mundo de la informática y la seguridad de la información.

Estas funciones matemáticas transforman datos de cualquier tamaño en una salida de longitud fija, conocida como valor hash.

Este proceso no solo garantiza la integridad de los datos al detectar alteraciones inadvertidas o malintencionadas, sino que también es crucial en aplicaciones como la autenticación de sistemas y la verificación de archivos.

Al entender qué son y cómo funcionan las funciones de hash, los profesionales y entusiastas de la tecnología pueden mejorar significativamente la seguridad de sus sistemas y datos.

En esta entrada de blog, exploraremos dos de las funciones de hash más comunes, destacando sus usos, beneficios y limitaciones.

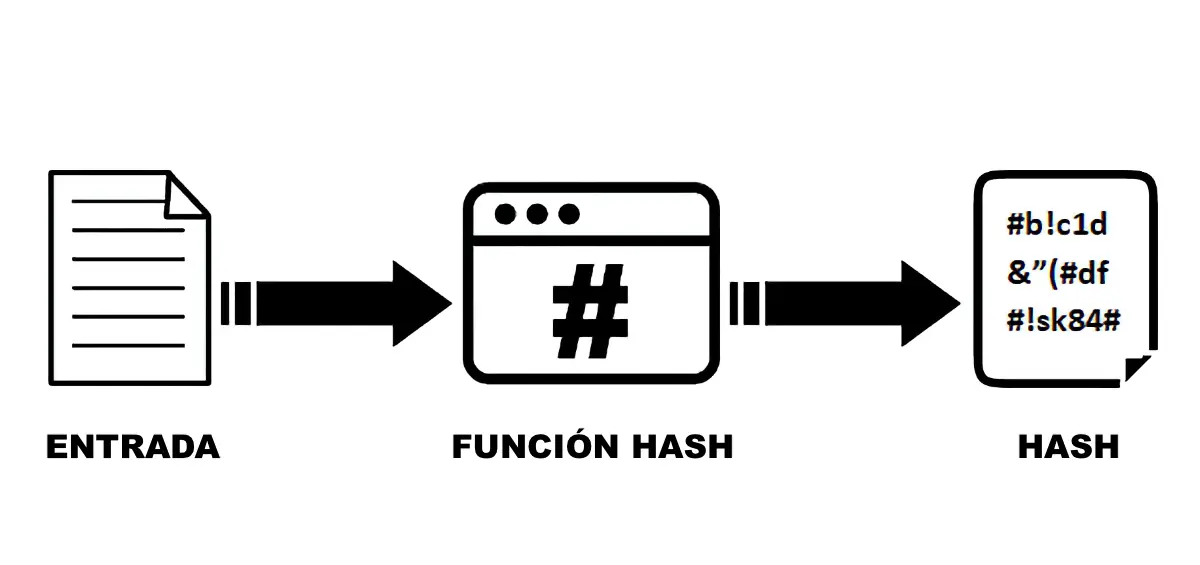

Qué son las Funciones de Hash

Una función hash es un algoritmo que toma una entrada (o 'mensaje') y devuelve una cadena de caracteres de longitud fija, que normalmente parece ser aleatoria.

Esta salida, conocida como el valor hash, se calcula de tal manera que es extremadamente difícil encontrar dos entradas diferentes que produzcan el mismo valor hash, un fenómeno conocido como colisión.

Las funciones de hash son una herramienta esencial en el campo de la criptografía y se utilizan ampliamente para asegurar la integridad de los datos.

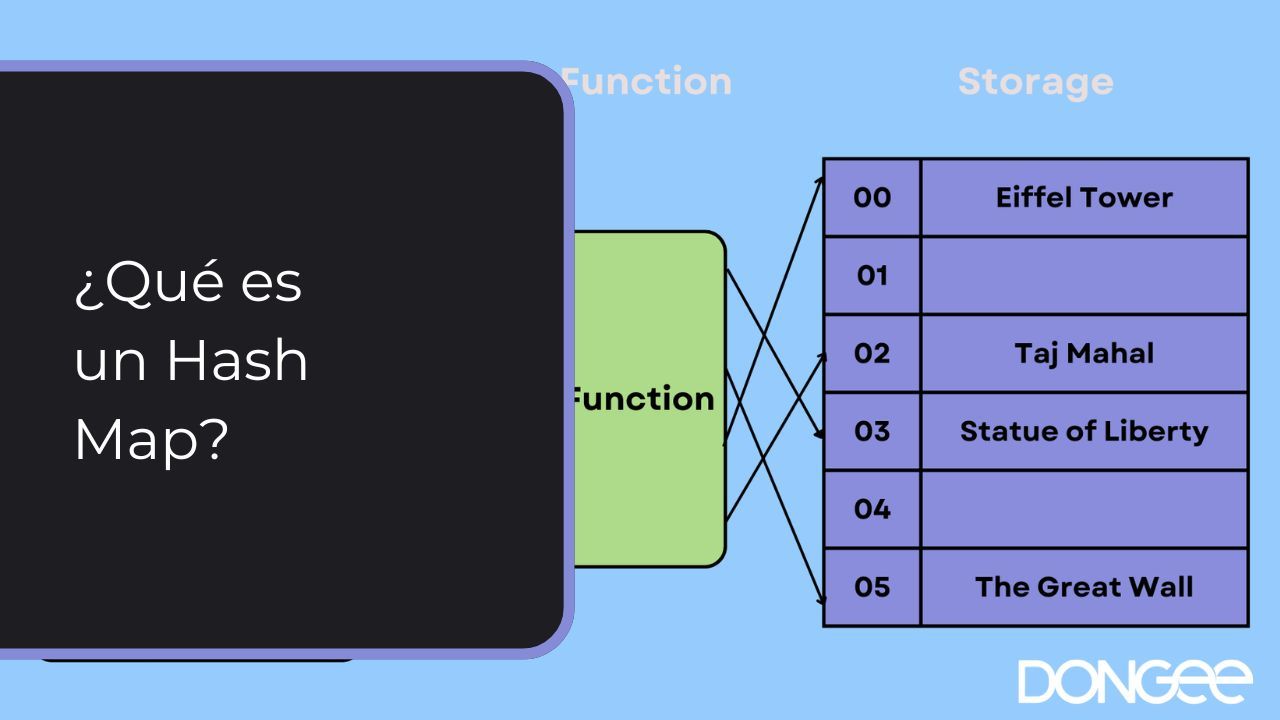

Las funciones de hash tienen varias aplicaciones clave:

- Verificación de integridad de datos: Se utilizan para asegurar que los contenidos de un mensaje no hayan sido alterados desde su creación.

- Autenticación: En combinación con estructuras como las tablas de hash y las bases de datos, ayudan a verificar la identidad de los usuarios y dispositivos.

- Cifrado y seguridad: Aunque las funciones de hash en sí mismas no cifran datos, son fundamentales en muchos protocolos de cifrado y esquemas de firma digital, donde garantizan que los mensajes sean auténticos.

Características de las Funciones de Hash

Las funciones de hash poseen varias características que las hacen extremadamente valiosas en la seguridad de la información:

- Determinísticas: El mismo mensaje siempre resultará en el mismo valor hash.

- Eficiencia: El proceso de generación de hash es rápido y se puede realizar en tiempo real.

- Pre-imagen resistente: Es computacionalmente inviable generar el mensaje original a partir de su valor hash.

- Resistencia a colisiones: Es computacionalmente difícil encontrar dos entradas diferentes que resulten en el mismo valor hash.

- Salida de tamaño fijo: Independientemente del tamaño del mensaje original, la salida de hash tiene un tamaño constante, lo que es esencial para el almacenamiento de datos y la verificación.

Dos Funciones de Hash Comunes: SHA y MD5

Las funciones de hash SHA (Secure Hash Algorithm) y MD5 (Message Digest Algorithm 5) son dos de los algoritmos más conocidos y utilizados en la criptografía y la seguridad de datos.

Aunque tienen aplicaciones similares, difieren significativamente en términos de seguridad y eficacia.

SHA (Secure Hash Algorithm)

El algoritmo SHA es una familia de funciones de hash diseñadas por la Agencia Nacional de Seguridad (NSA) de los Estados Unidos y publicadas por el Instituto Nacional de Estándares y Tecnología (NIST).

A lo largo de los años, ha habido varias versiones de SHA, cada una con un nivel de seguridad y eficiencia mejorado.

SHA-1

- Características: Genera un valor hash de 160 bits. Fue ampliamente utilizado en numerosos estándares de seguridad, incluidos TLS, SSL, PGP, y SSH.

- Seguridad: Aunque inicialmente se consideraba seguro, SHA-1 ha sido vulnerado por ataques teóricos de colisión, lo que ha llevado a que muchas organizaciones lo dejen de utilizar.

SHA-2

- Características: Incluye variantes con valores hash de diferentes tamaños (224, 256, 384 y 512 bits). SHA-256 es la variante más utilizada de esta familia.

- Seguridad: Ofrece una seguridad significativamente mayor que SHA-1 y es resistente a los ataques conocidos hasta la fecha. Es ampliamente recomendado para nuevas implementaciones de seguridad.

MD5 (Message Digest Algorithm 5)

- Características: Produce un valor hash de 128 bits y fue diseñado para ser rápido y eficiente en una amplia variedad de hardware.

- Seguridad: MD5 ha sido demostrado como vulnerable a ataques de colisión, lo que significa que es posible crear dos entradas distintas que produzcan el mismo valor hash. Esto ha resultado en su depreciación para usos de seguridad crítica.

Comparación entre SHA y MD5

Rendimiento

- SHA-256 es generalmente más lento que MD5, debido a su mayor complejidad y mayor longitud de bits, lo que proporciona una mayor seguridad.

- MD5 es preferido en aplicaciones donde la velocidad y menos uso de recursos son críticos y la seguridad no es la principal preocupación, como en la generación de identificadores únicos para bases de datos no seguras.

Seguridad

- SHA-256 es ampliamente considerado como más seguro que MD5 y SHA-1, haciendo de él la elección predilecta para aplicaciones de seguridad como la generación de firmas digitales y la verificación de integridad de los datos.

- La vulnerabilidad de MD5 a las colisiones lo hace inadecuado para la seguridad de la información, aunque sigue siendo utilizado en aplicaciones menos críticas.

Aplicaciones

- SHA-256 es recomendado para la protección de datos sensibles y en entornos donde la seguridad es una prioridad. Se utiliza en aplicaciones que van desde criptomonedas hasta sistemas de autenticación segura.

- MD5 sigue siendo utilizado en algunos contextos donde la integridad de los datos no es una preocupación crítica, como en la verificación de la integridad de archivos descargados, donde las amenazas de seguridad son mínimas.

Aplicaciones de las Funciones de Hash

Las funciones de hash desempeñan roles cruciales en una variedad de aplicaciones de seguridad y tecnología.

Su capacidad para proporcionar valores únicos y consistentes a partir de datos de entrada los hace indispensables en numerosos aspectos del procesamiento de datos y la seguridad informática.

Autenticación de Usuarios y Dispositivos

En la autenticación, tanto de usuarios como de dispositivos, las funciones de hash ayudan a asegurar que las credenciales presentadas coincidan con las almacenadas de manera segura.

Cuando un usuario introduce una contraseña, el sistema genera un hash de esta y lo compara con el valor hash almacenado previamente.

- Ejemplo práctico: Los sistemas operativos modernos almacenan hashes de contraseñas en lugar de las contraseñas mismas. Cuando un usuario intenta acceder, el sistema compara el hash de la contraseña introducida con el hash guardado. Si coinciden, el acceso es concedido.

Verificación de Integridad de Datos

Las funciones de hash son esenciales para verificar la integridad de los datos, asegurando que no se hayan alterado desde su creación.

Esto es crítico en contextos donde la precisión de los datos es fundamental, como en las transacciones financieras o la transmisión de registros médicos.

- Ejemplo práctico: Los software de gestión de versiones, como Git, utilizan funciones de hash para mantener la integridad de los cambios en los archivos. Cada cambio se acompaña de un hash correspondiente, y cualquier discrepancia en este valor indica una modificación no autorizada o un error en los datos.

Sistemas de Firma Digital

La firma digital es otra aplicación importante de las funciones de hash.

En este contexto, el hash del documento se firma digitalmente, lo cual asegura no solo la integridad del documento sino también la identidad del firmante.

- Ejemplo práctico: En las transacciones electrónicas, como los contratos digitales o las transacciones de criptomonedas, las firmas digitales basadas en funciones de hash validan tanto el contenido como la autenticidad de las partes involucradas.

Seguridad de Criptomonedas

Las funciones de hash son fundamentales en el diseño y la seguridad de las criptomonedas.

Por ejemplo, Bitcoin utiliza SHA-256 para la creación de bloques y la minería, lo que ayuda a asegurar la red y a verificar las transacciones sin la necesidad de una autoridad central.

- Ejemplo práctico: En Bitcoin, los mineros resuelven problemas de hash difíciles para agregar un nuevo bloque a la blockchain. El proceso de encontrar el valor hash correcto (conocido como prueba de trabajo) asegura la red contra fraudes y ataques.

Protección contra Malware y Seguridad de Red

Las funciones de hash también juegan un papel importante en la protección contra malware y en la seguridad de la red.

Por ejemplo, las soluciones de antivirus utilizan hashes para identificar archivos conocidos como maliciosos rápidamente.

- Ejemplo práctico: Los programas antivirus mantienen bases de datos de hashes de archivos maliciosos conocidos. Cuando se escanea un archivo, se compara su hash con la base de datos. Si hay una coincidencia, el archivo es identificado como malicioso y se toman medidas para neutralizar la amenaza.

Detalles Técnicos de las Funciones de Hash

Las funciones de hash transforman datos de entrada en una salida de longitud fija a través de un proceso que parece simple pero involucra complejas operaciones matemáticas y computacionales.

Esta sección detalla cómo operan estas funciones y las consideraciones técnicas clave en su diseño y aplicación.

Proceso de Hashing

El proceso de hashing implica tomar datos de entrada de cualquier tamaño y aplicar una serie de operaciones matemáticas para producir una salida de tamaño fijo, conocida como hash.

Este proceso se diseña para ser unidireccional, lo que significa que recuperar la entrada original a partir del hash debe ser computacionalmente inviable.

- Ejemplo de operación: Considere una función de hash simplificada que toma un número, lo multiplica por un valor constante, añade otro número, y luego toma el resto de dividir por un tercero. Aunque esta es una simplificación, ilustra cómo una entrada puede ser transformada en un hash.

Propiedades Cruciales

Para ser efectivas, las funciones de hash deben exhibir varias propiedades clave:

- Determinismo: La misma entrada siempre produce el mismo hash.

- Rapidez: El cálculo del hash debe ser rápido para no degradar el rendimiento del sistema.

- Pre-imagen resistente: Debe ser computacionalmente inviable generar la entrada original conociendo solo el hash.

- Pequeñas modificaciones en la entrada producen grandes cambios en el hash: Incluso un cambio mínimo en la entrada (como cambiar un bit) debe producir un hash notablemente diferente, un fenómeno conocido como efecto avalancha.

- Resistencia a colisiones: Debe ser extremadamente difícil encontrar dos entradas distintas que produzcan el mismo hash.

Implementación Típica y Desafíos

La implementación de una función de hash implica equilibrar la seguridad y la eficiencia.

Las funciones deben ser lo suficientemente complejas para asegurar la resistencia a ataques, pero no tanto como para comprometer el rendimiento del sistema.

- Tamaño de salida: La longitud del hash determina parte de su seguridad. Por ejemplo, SHA-256 produce un hash de 256 bits, lo que ofrece un buen equilibrio entre seguridad y rendimiento para muchas aplicaciones modernas.

- Colisiones: A medida que el número de entradas posibles supera el número de hashes posibles, la probabilidad de colisiones aumenta (paradoja del cumpleaños). Las funciones de hash deben diseñarse para minimizar la probabilidad de que esto suceda en un uso práctico.

Ejemplos de Implementación en Software y Hardware

Las funciones de hash se implementan tanto en software como en hardware, dependiendo de los requisitos de aplicación específicos.

En entornos donde la velocidad es crítica, como en dispositivos de red que deben procesar grandes volúmenes de datos rápidamente, las implementaciones de hardware son preferidas.

- Software: En la mayoría de las aplicaciones de software, las funciones de hash se implementan mediante bibliotecas criptográficas que son mantenidas y actualizadas regularmente para defenderse contra nuevas vulnerabilidades descubiertas.

- Hardware: Los módulos de hardware especializado, como los HSM (Hardware Security Modules), pueden implementar funciones de hash para proporcionar seguridad adicional. Estos dispositivos están diseñados para ser resistentes a tampering físico y ataques.

Implementación de Funciones de Hash

La implementación de funciones de hash es un componente crucial en sistemas de seguridad, aplicaciones de software, y protocolos de red.

Esta sección examina cómo estas funciones se integran en diversos sistemas, destacando consideraciones prácticas, ejemplos de uso, y consejos para optimizar su implementación.

Integración en Sistemas de Seguridad

Las funciones de hash son fundamentales en la construcción de sistemas de seguridad robustos.

Se utilizan para verificar la integridad de los datos, autenticar usuarios, y asegurar las transmisiones de información.

- Autenticación de contraseñas: En lugar de almacenar contraseñas en texto plano, los sistemas seguros almacenan el hash de la contraseña. Cuando un usuario intenta iniciar sesión, el sistema hashéa la contraseña ingresada y compara el resultado con el hash almacenado.

- Firmas digitales: Las funciones de hash permiten la creación de firmas digitales en documentos, asegurando que no han sido alterados desde que fueron firmados. El documento se hashéa, y este hash es luego encriptado con una clave privada, formando la firma.

Aplicaciones en Software

Las funciones de hash son implementadas ampliamente a través de bibliotecas de software en diversos lenguajes de programación.

Estas bibliotecas son diseñadas para ser eficientes y seguras, proporcionando a los desarrolladores herramientas fácilmente integrables en sus aplicaciones.

- Ejemplo de código en Python:

import hashlib

# Creando un hash de un mensaje

mensaje = 'Este es un ejemplo de hash.'

hash_objeto = hashlib.sha256(mensaje.encode())

hash_digested = hash_objeto.hexdigest()

print(f'Hash SHA-256 del mensaje: {hash_digested}')- Verificación de integridad de archivos: Las aplicaciones que necesitan verificar la integridad de los archivos descargados o transferidos utilizan hashes para asegurar que los archivos no hayan sido corruptos o alterados durante la transmisión.

Implementación en Hardware

Para aplicaciones que requieren altos niveles de seguridad, como transacciones financieras o infraestructuras críticas, las funciones de hash a menudo se implementan en hardware.

- Módulos de Seguridad de Hardware (HSM): Los HSM son dispositivos físicos que proporcionan un entorno seguro para realizar operaciones criptográficas, incluyendo el hashing, y son resistentes a manipulaciones físicas y ataques externos.

- Tarjetas Inteligentes y TPMs (Trusted Platform Modules): Estos dispositivos ofrecen capacidades de hashing para asegurar la integridad de la plataforma y autenticar dispositivos en redes seguras.

Consideraciones de Rendimiento y Seguridad

Al implementar funciones de hash, es crucial equilibrar el rendimiento con la seguridad.

Elegir la función de hash adecuada depende de la aplicación específica y sus requisitos.

- Selección de la función de hash: Para aplicaciones que requieren alta seguridad y están menos preocupadas por la velocidad, SHA-256 es preferible debido a su robustez contra ataques. Para aplicaciones que necesitan rapidez y menos seguridad, como la generación de identificadores no criptográficos, MD5 puede ser suficiente.

- Optimización: En sistemas donde el rendimiento es crítico, la implementación de funciones de hash puede ser optimizada para hardware específico, aprovechando capacidades como la vectorización o instrucciones especializadas que aceleran el procesamiento criptográfico.

Seguridad y Vulnerabilidades

Las funciones de hash son fundamentales para mantener la seguridad en sistemas digitales, pero no están exentas de vulnerabilidades.

Comprender estas vulnerabilidades y cómo mitigarlas es crucial para cualquier implementación de seguridad que dependa de funciones de hash.

Tipos de Ataques a las Funciones de Hash

- Ataques de Colisión: Estos ataques buscan encontrar dos entradas diferentes que resulten en el mismo valor hash. MD5 y SHA-1 han sido especialmente criticados por ser susceptibles a este tipo de ataques.

- Ataques de Pre-imagen: El objetivo es encontrar una entrada que coincida con un hash específico. Estos son más críticos, ya que comprometen la seguridad de sistemas que dependen de la integridad de los datos asegurada por hashes.

- Ataques de Diccionario: Aprovechando las bases de datos de hash precalculadas (rainbow tables), los atacantes pueden revertir los hashes a sus entradas originales si no se utilizan técnicas de salting adecuadas.

Vulnerabilidades Comunes

- Debilidades en el Diseño: Algunas funciones de hash son intrínsecamente vulnerables debido a su diseño. Por ejemplo, la función MD5 ha sido ampliamente desaconsejada para uso en seguridad debido a sus vulnerabilidades conocidas.

- Implementación Insegura: Errores en la implementación de una función de hash, como una gestión inadecuada de la memoria o errores en el tratamiento de entradas de longitud inusual, pueden introducir vulnerabilidades.

Mitigación de Vulnerabilidades

- Uso de Funciones de Hash Modernas y Seguras: Preferir el uso de algoritmos robustos como SHA-256 o SHA-3, que no tienen vulnerabilidades conocidas de colisión y pre-imagen.

- Salting y Hashing de Contraseñas: Para proteger las contraseñas almacenadas, es recomendable añadir un "salt" único a cada contraseña antes de aplicar el hash. Esto hace que los ataques de diccionario y las rainbow tables sean ineficaces.

- Implementaciones de Referencia y Pruebas Rigurosas: Utilizar implementaciones de referencia proporcionadas por organizaciones de estandarización y llevar a cabo pruebas exhaustivas pueden ayudar a evitar errores de implementación que comprometen la seguridad.

Ejemplos Prácticos de Mitigación

- Autenticación Segura: Sistemas de gestión de identidades que utilizan SHA-256 con salting y técnicas de stretching de hash como PBKDF2 para asegurar las contraseñas.

- Integridad de Software: Las aplicaciones que descargan actualizaciones de software pueden emplear SHA-256 para verificar la integridad de los archivos descargados, asegurando que no han sido alterados o dañados.

Consideraciones de Seguridad Futuras

- Evaluación Continua de la Resistencia de las Funciones de Hash: A medida que la tecnología avanza, especialmente con el desarrollo de la computación cuántica, será necesario evaluar y posiblemente actualizar las funciones de hash utilizadas en aplicaciones críticas.

- Educación y Concienciación sobre Seguridad: Informar a los desarrolladores y usuarios sobre las mejores prácticas en el uso de funciones de hash y las vulnerabilidades potenciales es vital para mantener la seguridad de los sistemas.

Conclusión

Hemos explorado en detalle cuáles son dos funciones de hash comunes: SHA y MD5, y cómo estas funciones hash desempeñan roles críticos en la seguridad de la información.

A través de esta discusión, hemos visto las opciones disponibles para su implementación, desde soluciones de software hasta hardware especializado proporcionado por compañías como IBM.

Además, hemos analizado cómo estos algoritmos manejan elementos clave como la integridad y la autenticidad de los datos en una variedad de aplicaciones.

Cada función de hash tiene sus características únicas que la hacen adecuada para diferentes espacios de aplicación.

La tabla comparativa entre SHA y MD5 que presentamos destaca sus fortalezas y limitaciones, ofreciendo a los lectores una visión clara de cuándo y cómo utilizar cada una de estas tecnologías de manera efectiva.

Además, el registro de vulnerabilidades y las estrategias de mitigación que discutimos proporcionan una guía práctica para asegurar los sistemas contra ataques conocidos y emergentes.

Esperamos que este artículo haya proporcionado un conjunto valioso de conocimientos y herramientas para aquellos interesados en la criptografía y la seguridad de datos.

Si tienes algún comentario o pregunta, te invitamos a dejar un registro en la sección de comentarios. Tu feedback es importante para nosotros y ayuda a mejorar el contenido que ofrecemos.

En nombre del equipo, gracias por dedicar tu tiempo a leer este artículo.

Esperamos que la información proporcionada te sea útil y que continúes explorando y aprendiendo sobre este fascinante conjunto de tecnologías que forman el backbone de nuestra seguridad digital.

Con estas palabras, cerramos nuestro análisis detallado de las funciones de hash.

Recuerda que, en el campo de la seguridad de la información, el aprendizaje y la adaptación constantes son cruciales. Mantente informado, mantente seguro.

Comenta lo que quieras

Unete a la charla

Solo ingresa tu email